windows 扫描域内端口

有勇气的牛排

1707

Windows

2021-08-26 21:57:34

通过查询目标主机的端口信息,可以了解主机所开放的服务,还可以找出开放服务的漏洞,分析目标网络的拓扑结构等。

文章目录

1 利用telnet命令进行扫描

Telnet协议是TCP/IP协议族的一员,是Internet远程登录服务的标准协议和主要方式。他为用户提供了在本地计算机上完成远程主机工作的能力。

使用此命令可快速探测某台主机的某个常规高危段鸥是否开放。

1.1 开启telnet

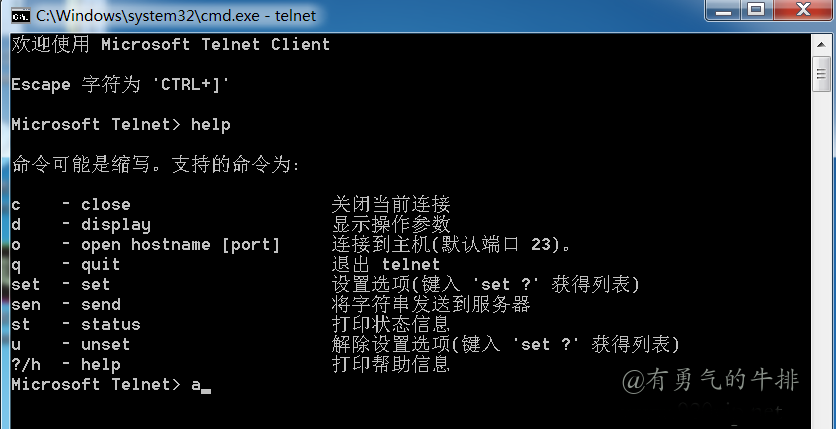

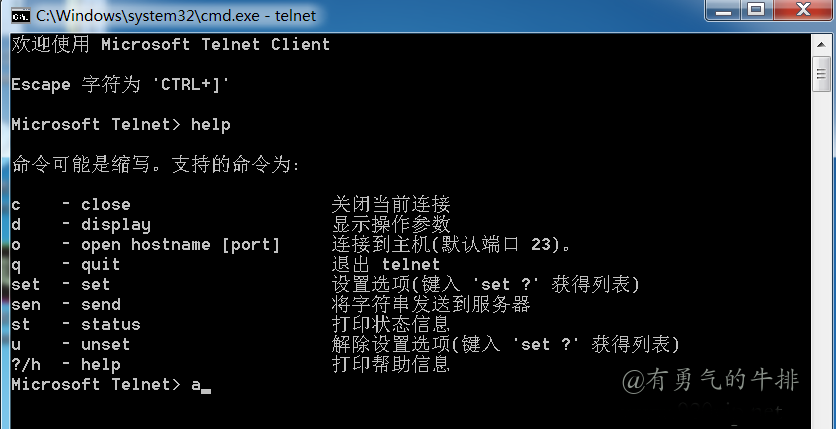

1.2 常用命令

1.2.1 帮助

1.2.2 telnet测试端口

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-gyzEzKXI-1632292649692)( https://img.920z.net/c9240c829b504ca65f50bf3d4b37712f.png)]

连接失败,表明端口没有被占用

https://blog.csdn.net/u011561335/article/details/84781236

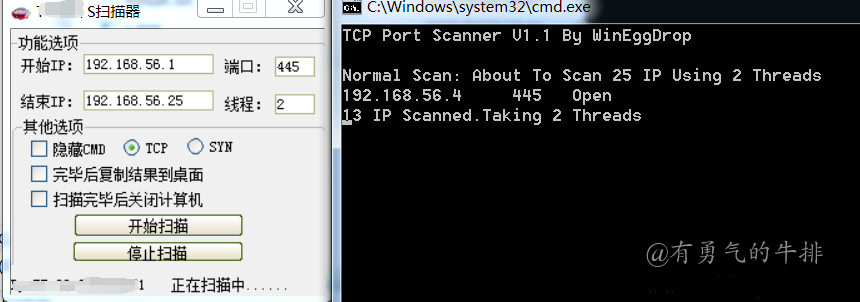

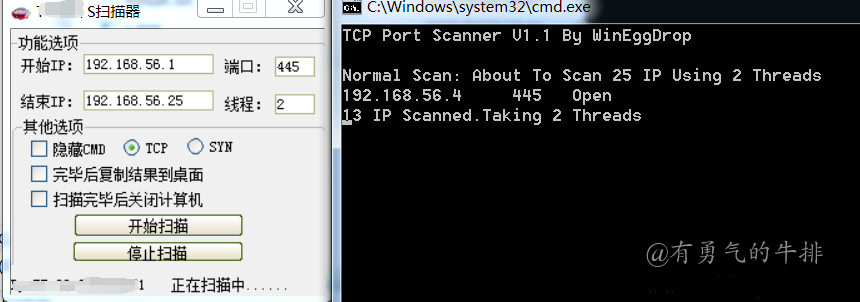

2 S扫描器

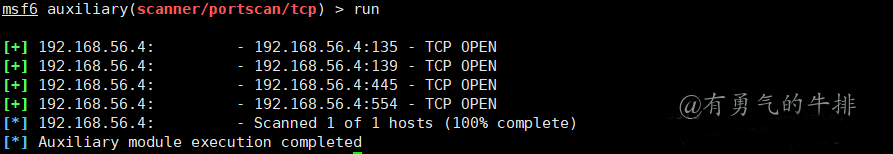

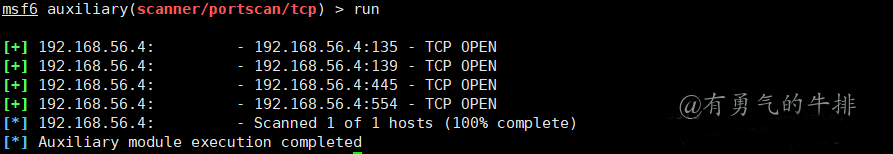

3 Metasploit端口扫描

Metasploit不仅提供了多种端口扫描技术,还提供了与其他扫描工具的接口。

早msfconsole下运行下面命令,即可运行。

search portscan

这里使用5 auxiliary/scanner/portscan/tcp

use auxiliary/scanner/portscan/tcp

show options:查看选项

设置端口

set ports 1-1024

设置目标主机

set RHOST 192.168.56.3

set THREADS 10

4 PowerSploit 的Invoke-portscan.psl

5 Nishang的 Invoke-PortScan

项目地址:

https://github.com/samratashok/nishang

https://www.cnblogs.com/-qing-/p/10742487.html

6 端口Banner信息

如果通过扫描发现了端口,可以使用客户端连接工具或者nc,获取服务端的Banner信息。获取Banner后,可以在漏洞库中查找对用的CVE编号的POC、EXP,在ExploitDB、Seebug等平台上查看相关的漏洞利用工具,然后到目标系统中验证漏洞是否存在,从而针对性地进行安全加固。

参考地址:

https://www.couragesteak.com/article/63

<blockquote>

<p>通过查询目标主机的端口信息,可以了解主机所开放的服务,还可以找出开放服务的漏洞,分析目标网络的拓扑结构等。</p>

</blockquote>

<p><h3>文章目录</h3><ul><ul><li><a href="#1_telnet_4">1 利用telnet命令进行扫描</a></li><ul><li><a href="#11_telnet_10">1.1 开启telnet</a></li><li><a href="#12__14">1.2 常用命令</a></li><ul><li><a href="#121__16">1.2.1 帮助</a></li></ul><li><a href="#122_telnet_20">1.2.2 telnet测试端口</a></li></ul><li><a href="#2_S_28">2 S扫描器</a></li><li><a href="#3_Metasploit_34">3 Metasploit端口扫描</a></li><li><a href="#4_PowerSploit_Invokeportscanpsl_74">4 PowerSploit 的Invoke-portscan.psl</a></li><li><a href="#5_Nishang_InvokePortScan_76">5 Nishang的 Invoke-PortScan</a></li><li><a href="#6_Banner_86">6 端口Banner信息</a></li></ul></ul></p>

<h2><a id="1_telnet_4"></a>1 利用telnet命令进行扫描</h2>

<p>Telnet协议是TCP/IP协议族的一员,是Internet远程登录服务的标准协议和主要方式。他为用户提供了在本地计算机上完成远程主机工作的能力。</p>

<p>使用此命令可快速探测某台主机的某个常规高危段鸥是否开放。</p>

<h3><a id="11_telnet_10"></a>1.1 开启telnet</h3>

<p><img src="https://www.couragesteak.com/tcos/article/bee2ba1b0991e0ec37fcb9ccb03fa021.png" alt="开启telnet" /></p>

<h3><a id="12__14"></a>1.2 常用命令</h3>

<h4><a id="121__16"></a>1.2.1 帮助</h4>

<p><img src="https://www.couragesteak.com/tcos/article/30689a2d3df163091e96c3a03d7423be.png" alt="telnet帮助" /></p>

<h3><a id="122_telnet_20"></a>1.2.2 telnet测试端口</h3>

<p>[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-gyzEzKXI-1632292649692)( https://img.920z.net/c9240c829b504ca65f50bf3d4b37712f.png)]</p>

<p>连接失败,表明端口没有被占用</p>

<p>https://blog.csdn.net/u011561335/article/details/84781236</p>

<h2><a id="2_S_28"></a>2 S扫描器</h2>

<p><img src="https://www.couragesteak.com/tcos/article/6af93386a13aaa3a7592d9671c2b8a15.png" alt="S扫描器" /></p>

<h2><a id="3_Metasploit_34"></a>3 Metasploit端口扫描</h2>

<p>Metasploit不仅提供了多种端口扫描技术,还提供了与其他扫描工具的接口。</p>

<p>早<code>msfconsole</code>下运行下面命令,即可运行。</p>

<pre><div class="hljs"><code class="lang-shell">search portscan

</code></div></pre>

<p>这里使用<code>5 auxiliary/scanner/portscan/tcp</code></p>

<pre><div class="hljs"><code class="lang-shell">use auxiliary/scanner/portscan/tcp

</code></div></pre>

<p><code>show options</code>:查看选项</p>

<p>设置端口</p>

<pre><div class="hljs"><code class="lang-shell">set ports 1-1024

</code></div></pre>

<p>设置目标主机</p>

<pre><div class="hljs"><code class="lang-shell">set RHOST 192.168.56.3

</code></div></pre>

<pre><div class="hljs"><code class="lang-shell">set THREADS 10

</code></div></pre>

<p><img src="https://www.couragesteak.com/tcos/article/0a8e32835210e7bd32485199048b4204.png" alt="msfconsole portscan" /></p>

<h2><a id="4_PowerSploit_Invokeportscanpsl_74"></a>4 PowerSploit 的Invoke-portscan.psl</h2>

<h2><a id="5_Nishang_InvokePortScan_76"></a>5 Nishang的 Invoke-PortScan</h2>

<p>项目地址:</p>

<pre><div class="hljs"><code class="lang-shell">https://github.com/samratashok/nishang

</code></div></pre>

<p>https://www.cnblogs.com/-qing-/p/10742487.html</p>

<h2><a id="6_Banner_86"></a>6 端口Banner信息</h2>

<p>如果通过扫描发现了端口,可以使用客户端连接工具或者nc,获取服务端的Banner信息。获取Banner后,可以在漏洞库中查找对用的CVE编号的POC、EXP,在ExploitDB、Seebug等平台上查看相关的漏洞利用工具,然后到目标系统中验证漏洞是否存在,从而针对性地进行安全加固。</p>

<p>参考地址:<br />

<a href="https://www.couragesteak.com/article/63" target="_blank">https://www.couragesteak.com/article/63</a></p>

评论区